Comtrend hg536+

De Guifi.net - Wiki Hispano

OpenWrt backfire en un comtrend HG536+ (23-11-2011) v.02

ADVERTENCIA:

Advertencia 2.0!! Con esta configuracion los puertos 80(http, luci) y 22(ssh) quedan abiertos al internet, a la lan y a la wan.

Hay 2 formas faciles de cambiarlo en caso de no desear tener el puerto 22 y 80 abierto al mundo entero:

1) Crea reglas en el firewall que bloqueen el acceso desde wan a los puertos 22 y/o 80...

2) Obliga a los servicios a que solo escuchen en la lan asi: a) ssh, 22 : edita /etc/config/dropbear y edita la linea: option Port '192.168.xxx.xxx:22' donde 192.168.xxx.xxx es la ip del ruter con openwrt en la lan, y 22 el puerto donde escucha ssh (La opcion Interface en mi openwrt no funciona).

b) http, luci, 80: edita el archivo /etc/config/uhttpd y edita la linea: list listen_http 192.168.xxx.xxx:80 donde 192.168.xxx.xxx es la ip del ruter con openwrt en la lan, y 80 el puerto.

Fin advertencia 2.0!!

Inicio advertencia 1:

Con esta modificación se pierde la posibilidad de utilizar el router como modem ADSL+ quedando un router neutro. El puerto X será el puerto WAN, y los otros 3 ethernet restantes serán LAN A cambio ganamos un S.O libre y que nos da control total sobre el router.

La modificación de la antena mejorará sustancialmente el alcance del router.

La modificación del puerto USB dotará al router de amplias posibilidades como:

Servidor de impresión, almacenaje extra para instalación de software, conexión de red via 3G

Características:

System:

bcm63xx/96348GW-11

CPU: 254,97

BogoMIPS

Memoria: 13,4 Mb

1.- Instalación de OpenWRT 10.03 BackFire

RECOMIENDO USAR EL FIRMWARE BETA!!

Se flasea desde el interfaz web del router con la imagen: ESTABLE openwrt-96348GW-11-squashfs-bc300-cfe.bin disponible en el siguiente enlace:

http://downloads.openwrt.org/backfire/10.03/brcm63xx/openwrt-96348GW-11-squashfs-bc300-cfe.bin

Si al intentarlo, falla a la mitad del proceso, utilizar la imagen beta del siguiente enlace:

http://downloads.openwrt.org/backfire/10.03-beta/brcm63xx/openwrt-96348GW-11-squashfs-bc300-cfe.bin

Y luego realizar un "downgrade" a la stable si así se desea.

2.- Para instalar una antena externa

Es necesario cambiar la antena fija que lleva por un conector por ejemplo RP-SMA. Para ello, es necesario un pequeño pigtail UFL a RP-SMA como este:

http://www.ciudadwireless.com/pigtail_rp-sma_bulkhead_-cuerpo_hembra_macho--p-614.html

Fácilmente reciclable de otros routers...

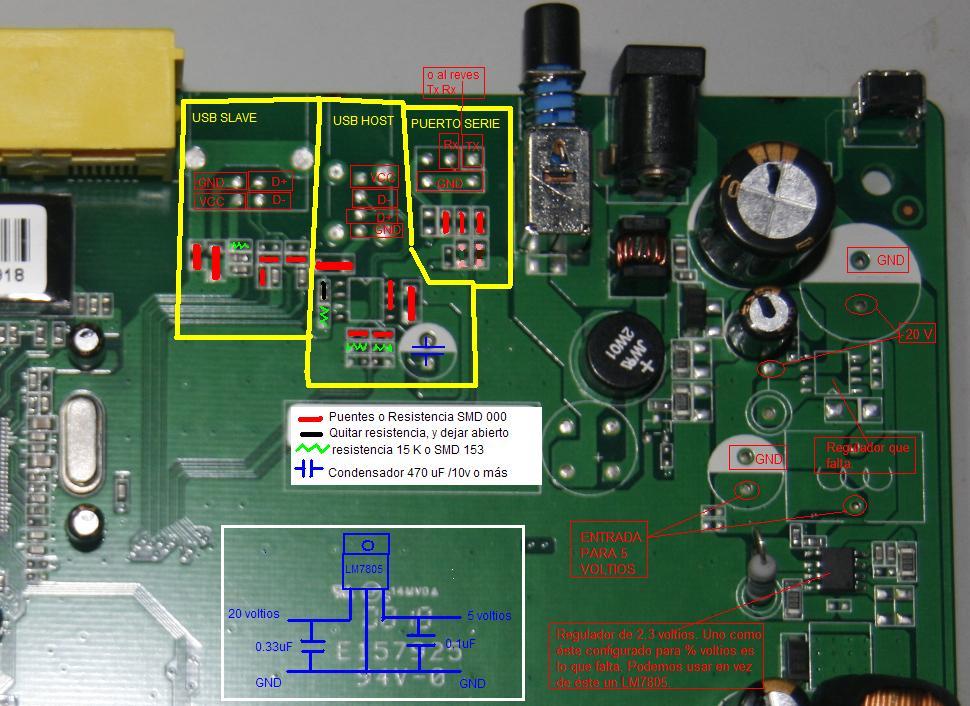

3a.- Instalación de puerto USB (Hardware)

Material necesario:

1 x LM7805 (Regulador de potencia) 1 x Condensador cerámico 0,33uF 20V 1 x Condensador cerámico 0,1uF 5V 1 x Condensador electrolítico 100uF 25V 3 x Resistencias 15K de 0,25W 1 x Conector USB hembra

Esquema de conexión:

3b.- Instalación de puerto USB (Software)

Los paquetes necesarios para la instalación del puerto USB para poder montar un pendrive o disco duro son:

kmod-nls-base – 2.6.32.10-1

kmod-scsi-core - 2.6.32.10-1

kmod-scsi-generic - 2.6.32.10-1

kmod-usb-core - 2.6.32.10-1

kmod-usb-ohci - 2.6.32.10-1

kmod-usb-storage – 2.6.32.10-1

Si se quiere montar formato FAT:

kmod-nls-cp437 - 2.6.32.10-1

kmod-nls-iso8859-1 – 2.6.32.10-1

Si se quiere montar formato EXT4:

kmod-fs-mbcache – 2.6.32.10-1

kmod-crc16 - 2.6.32.10-1

kmod-fs-ext4 - 2.6.32.10-1

Se puede crear un script de montaje en /etc/init.d/ y un enlace simbólico a el en /etc/rc.d/

root@OpenWrt:~# cat /etc/init.d/disk

mount -t ext4 /dev/sda1 /overlay/disk

root@OpenWrt:~# ls -la /etc/rc.d/S49disk

lrwxrwxrwx 1 root root 16 Mar 31 05:46 /etc/rc.d/S49disk -> /etc/init.d/disk

Hasta aqui hemos visto como instalar el hardware y el software basico del router.

Ahora vamos a ver como configurar openwrt backfire para que el comtrend funcione como ruter neutro, recibiendo internet por cable desde un modem y repartiendolo a una lan wifi(WPA2/CCMP) y otra lan cableada, ademas de las funciones de bridge entre la red cableada y la inalambrica y de firewall.

Casi toda la informacion necesaria para la configuracion de red la consegui en: seguridadwireless

Os dejo la configuracion de red, de la wifi y el firewall:

/etc/config/network :

config 'interface' 'loopback'

option 'ifname' 'lo'

option 'proto' 'static'

option 'ipaddr' '127.0.0.1'

option 'netmask' '255.0.0.0'

config 'switch' 'eth1'

option 'reset' '1'

option 'enable_vlan' '1'

config 'switch_vlan'

option 'device' 'eth1'

option 'vlan' '1'

option 'ports' '0 1 2 5t'

config 'switch_vlan'

option 'device' 'eth1'

option 'vlan' '2'

option 'ports' '3 5t'

config 'interface' 'lan'

option 'type' 'bridge'

option 'ifname' 'eth1.1'

option 'proto' 'static'

option 'netmask' '255.255.255.0'

option 'nat' '1'

option 'ipaddr' '192.168.xx.1'

option 'defaultroute' '0'

option 'peerdns' '0'

option 'dns' 'xx.xx.xx.xx'

config 'interface' 'wan'

option 'ifname' 'eth1.2'

option 'defaultroute' '0'

option 'peerdns' '0'

option 'proto' 'dhcp'

option 'macaddr' 'xx:xx:xx:xx:xx:xx'

config 'interface' 'int'

option 'ifname' 'eth0'

option 'proto' 'dhcp'

Por supuesto donde pone "xx" debeis poner vosotros los valores necesarios.

Y en "option 'macaddr' 'xx:xx:xx:xx:xx:xx' " debereis poner una mac diferente a la mac real de ETH0 por algun tipo de bug

/etc/config/wireless :

config 'wifi-device' 'radio0'

option 'type' 'mac80211'

option 'macaddr' 'xx:xx:xx:xx:xx:xx'

option 'hwmode' '11g'

option 'channel' 'xx'

option 'disabled' '0'

config 'wifi-iface'

option 'device' 'radio0'

option 'network' 'lan'

option 'mode' 'ap'

option 'encryption' 'psk2'

option 'ssid' 'ESSID'

option 'key' 'claveSUPERsecreta'

En este caso la mac a poner en "option 'macaddr' 'xx:xx:xx:xx:xx:xx'" es la mac verdadera del dispositivo WLAN0.

Y debeis indicar tambien el numero del canal wireless('xx').

Para el firewall no es necesario aniadir nada en /etc/firewall.user. Y en este caso hay un par de reglas de forwarding aniadidas por mi para la mula y los torrents:

/etc/config/firewall:

config 'defaults'

option 'syn_flood' '1'

option 'drop_invalid' '1'

option 'input' 'REJECT'

option 'output' 'REJECT'

option 'forward' 'REJECT'

config 'zone'

option 'name' 'lan'

option 'input' 'ACCEPT'

option 'output' 'ACCEPT'

option 'forward' 'REJECT'

config 'zone'

option 'name' 'wan'

option 'input' 'REJECT'

option 'output' 'ACCEPT'

option 'forward' 'REJECT'

option 'masq' '1'

option 'mtu_fix' '1'

config 'forwarding'

option 'src' 'lan'

option 'dest' 'wan'

config 'rule'

option 'src' 'wan'

option 'proto' 'udp'

option 'dest_port' '68'

option 'target' 'ACCEPT'

config 'rule'

option 'src' 'wan'

option 'proto' 'icmp'

option 'icmp_type' 'echo-request'

option 'target' 'ACCEPT'

config 'include'

option 'path' '/etc/firewall.user'

config 'redirect'

option 'src' 'wan'

option '_name' 'edonkey'

option 'proto' 'tcpudp'

option 'src_dport' '4662'

option 'dest_ip' '192.168.xx.xx'

config 'redirect'

option 'src' 'wan'

option '_name' 'qtorrent'

option 'proto' 'tcpudp'

option 'src_dport' '6881'

option 'dest_ip' '192.168.xx.xx'

config 'rule'

option 'target' 'ACCEPT'

config 'rule'

option 'target' 'ACCEPT'