Diferencia entre revisiones de «Alternativa al proxy con VPN»

De Guifi.net - Wiki Hispano

(Página creada con «Aunque no es muy conveniente aplicar el argumento del Internet Gratis para que la gente se interese por guifi.net, es cierto que para algunos usuaris el principal atractivo...») |

|||

| (No se muestran 8 ediciones intermedias realizadas por un usuario) | |||

| Línea 1: | Línea 1: | ||

| − | Aunque no es muy conveniente aplicar el argumento del Internet Gratis para que la gente se interese por guifi.net, es cierto que para algunos | + | Aunque no es muy conveniente aplicar el argumento del Internet Gratis para que la gente se interese por guifi.net, es cierto que para algunos usuarios el principal atractivo de la red es la posibilidad de conectarse a Internet. La idea de utilizar un servidor proxy para conectarse puede resultar algo complicada y puede hacer que los usuarios menos convencidos desistan, especialmente si quieren conectarse con sus dispositivos móviles o utilizan aplicaciones que no permiten el uso de proxies. |

| − | El objetivo de este artículo es, por lo tanto, encontrar una manera de compartir la conexión ADSL con quien el responsable de la conexión quiera. A la vez, estando seguros de que sólo utiliza la conexión quien el responsable quiere y con la | + | El objetivo de este artículo es, por lo tanto, encontrar una manera de compartir la conexión ADSL con quien el responsable de la conexión quiera. A la vez, estando seguros de que sólo utiliza la conexión quien el responsable quiere y con la posibilidad de limitar y controlar las conexiones de los usuarios (por ejemplo, no permitir que se visiten según que sitios). La condición es que el usuario final no tenga la necesidad de configurar nada en su terminal, y que la configuración de los routers y APs de los clientes sea sencilla y replicable |

== La Idea == | == La Idea == | ||

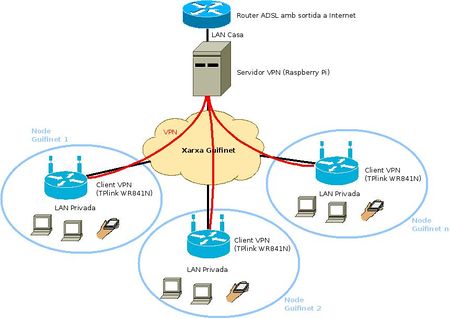

La idea consiste en usar un servidor VPN en uno de los nodos, conectado tanto al ADSL como a guifi.net, y que enrute el tráfico de los clientes VPN hacia fuera. Al otro extremo de la red guifi.net, los clientes VPN pueden ser tanto dispositivos finales (portátiles) como APs domésticos. En el caso de los APs domésticos, éstos emiten dos SSIDs: | La idea consiste en usar un servidor VPN en uno de los nodos, conectado tanto al ADSL como a guifi.net, y que enrute el tráfico de los clientes VPN hacia fuera. Al otro extremo de la red guifi.net, los clientes VPN pueden ser tanto dispositivos finales (portátiles) como APs domésticos. En el caso de los APs domésticos, éstos emiten dos SSIDs: | ||

| − | + | # Uno abierto, que sólo permite acceder a las rutas de guifi.net e impide el tránsito por la VPN. | |

| − | + | # uno privado, que enruta el tráfico que no va a ninguna IP de guifi.net a través del túnel VPN. | |

[[Archivo:Nodesvpn.jpeg|center|thumb|upright=2.5|Esquema de la infraestructura de un servidor VPN con múltiples clientes dentro de guifi.net ]] | [[Archivo:Nodesvpn.jpeg|center|thumb|upright=2.5|Esquema de la infraestructura de un servidor VPN con múltiples clientes dentro de guifi.net ]] | ||

| Línea 14: | Línea 14: | ||

Antes de empezar, esta documentación supone que la red de '''clientes''' tiene las siguientes características: | Antes de empezar, esta documentación supone que la red de '''clientes''' tiene las siguientes características: | ||

| − | + | # Hay una antena que se conecta a la red guifi.net, y que funciona sin bridge entre eth0 y wlan0: Es decir, hace de router entre la red privada interna (192.168.1.0/24) y la red pública de guifi.net que hace el radioenlace con el supornodo (10.0.0.0/8) | |

| + | # La antena hace NAT o MASQUERADING con el tráfico que sale por la interfície wlan0 (generalmente, el radioenlace al supernodo). | ||

| + | # El servidor DHCP de la antena està DESACTIVADO. | ||

| + | # Se dispone de un router, del que se explicará la configuración en los siguientes apartados, que está conectado a la red privada interna (192.168.1.0/24). Este router funciona de punto de acceso WiFi, de servidor DHCP y de enrutador. | ||

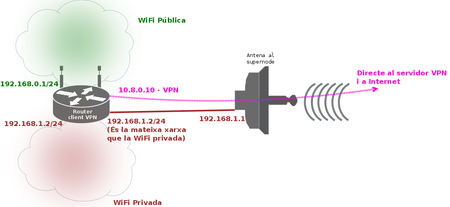

| − | + | === La red de los routers clientes === | |

| − | + | Los routers clientes tendrán en cuenta tres redes: | |

| − | + | * La red abierta, rango 192.168.0.0/24, con WiFi abierta sin acceso a Internet, pero con acceso a guifi.net. IPs 192.168.0.1/24. | |

| + | * La red privada, rango 192.168.1.0/24, con WiFi cerrada con acceso a Internet y a guifi.net. La red incluirá también la antena con IP 192.168.1.1/24. | ||

| + | * La red pública de guifi.net, de rango 10.0.0.0/8. | ||

| + | * La red VPN. | ||

| − | + | La infraestructura de los nodos híbridos suele ser bastante sencilla y bastante parecida entre todos ellos, especialmente si la configuración de la antena está preparada con el ''One Click''. En el apartado anterior quedan reflejadas las suposiciones que tomamos antes de comenzar con la instalación. | |

| − | + | Nuestro router cliente de VPN, sin embargo, no será la antena porque ésta no puede proveer WiFi dentro de casa. En este nuevo router tendrá que ir conectado directamente a la antena a la red privada interna 192.168.1.0/24 con la IP 192.168.1.2 y dispondrá de las dos WiFis especificadas anteriormente. Para no tener que crear más redes la WiFi privada también estará dentro de la red 192.168.1.0/24. | |

| − | + | De esta forma, cualquier usuario tendría que tener como puerta de enlace por defecto el router cliente VPN. El propio router cliente VPN tendrá como ruta por defecto la interfaz tun de la VPN, pero también tiene que redirigir toda IP 10.0.0.0/8 y 172.16.0.0/16 hacia la antena (192.168.1.1). Así mismo, el Firewall permite el acceso de la WiFi privada hacia la VPN, mientras que no permite el acceso por la WiFi abierta. La WiFi abierta sólo permitirá el enrutamiento por la antena, y va a impedir que su tráfico pueda ir por la VPN. De esta forma, evitamos que los usuarios conectados a la WiFi abierta puedan utilizar Internet. | |

| − | + | [[Archivo:Nodeinternvpn.png|thumb|center|upright=2.5|Esquema d'un node client de guifi.net amb un client VPN.]] | |

| − | + | === La red del servidor === | |

| − | + | El servidor deberá tener en cuenta tres redes: | |

| − | + | * La red interna de casa: Nuestra red de casa en dónde se encuentra el servidor y el router/modem ADSL. Suponemos que es la red 192.168.1.0/24. | |

| + | * La red pública de guifi.net: La red de guifi.net. | ||

| + | * Internet. | ||

| − | == | + | La red del servidor VPN tendrá que ser exactamente la misma que la de un servidor proxy: Deberá tener dos NICs: Uno conectado a la LAN de casa con acceso a Internet y otro NIC conectado a la red pública de guifi.net con una IP pública del rango 10.0.0.0/8. Este servidor deberá enrutar todo el tráfico que vaya a la 10.0.0.0/8 y a la 172.16.0.0/16 por la interfaz de guifi.net, mientra que el tráfico por defecto deberá ir por la interfaz con acceso a Internet. |

| + | |||

| + | == Instalación == | ||

=== Servidor === | === Servidor === | ||

| − | |||

| − | |||

| − | + | ==== Instalación ==== | |

| + | La instalación se hará sobre un servidor Ubuntu Server 14.04. Como todos los proxies, este servidor necesita dos interfaces: Una a guifi.net y otra a Internet. La interfaz de guifi.net está en la red que tiene acceso a Internet, detrás del clásico NAT de un router normal. | ||

| + | |||

| + | Deben instalarse los siguientes paquetes: | ||

<code> | <code> | ||

| Línea 49: | Línea 60: | ||

</code> | </code> | ||

| − | ==== | + | ==== Configuración del servicio==== |

| − | + | Mirad el fichero /etc/openvpn/openvpn.conf: | |

<code> | <code> | ||

| − | dev tun #Tun o Tap, Tap | + | dev tun #Tun o Tap, Tap es para tunnels a L2 |

proto udp #UDP o TCP | proto udp #UDP o TCP | ||

port 1194 #Defines the port to connect | port 1194 #Defines the port to connect | ||

| Línea 61: | Línea 72: | ||

key /etc/openvpn/easy-rsa/keys/server.key | key /etc/openvpn/easy-rsa/keys/server.key | ||

dh /etc/openvpn/easy-rsa/keys/dh2048.pem | dh /etc/openvpn/easy-rsa/keys/dh2048.pem | ||

| − | server 10.8.0.0 255.255.255.0 # | + | server 10.8.0.0 255.255.255.0 #Rango de Ips de los clientes VPN |

| − | status /var/log/openvpn-status.log # | + | status /var/log/openvpn-status.log # fichero de log |

| − | verb 3 # | + | verb 3 # cantidad de missatges de log |

| − | push “redirect-gateway” # | + | push “redirect-gateway” # MUY IMPORTANTE para que los clientes asignen el servicio VPN como default gw. |

| − | push “dhcp-option DNS 10.91.9.66″ # | + | push “dhcp-option DNS 10.91.9.66″ # IMPORTANTE para que los clientes tengan como DNS el servidor VPN. |

log-append /var/log/openvpn #log | log-append /var/log/openvpn #log | ||

| − | comp-lzo # | + | comp-lzo # Compressión lzo |

| − | management 127.0.0.1 1194 # | + | management 127.0.0.1 1194 # Para management |

</code> | </code> | ||

| − | El push del redirect-gateway | + | El push del redirect-gateway y del DNS son muy importantes, y es condición necesaria porque los clientes puedan conectarse con la VPN correctamente. |

| − | + | ==== Configuración de la red ==== | |

| + | |||

| + | Nuestro servidor enrutará todo el tránsito 10.0.0.0/8 y 172.16.0.0/16 por la interfaz eth0 (guifi.net), y todo el resto por la interfaz eth1 (LAN de casa con acceso a Internet). El firewall tendrá que aplicar un NAT o MASQUERADING de todo el tránsito que salga por la interfaz eth1 para que el router ADSL sepa cómo contestarnos. | ||

| + | |||

| + | Por último, pero para nada menos importante, el firewall también deberá evitar que los usuarios de los clientes VPN puedan acceder a las IPs de dentro de casa. Habrá, por lo tanto, que hacer un drop de los paquetes que vayan a nuestras IPs privadas. En el ejemplo, 192.168.1.0/24, pero pueden variar en cada caso. | ||

| + | |||

| + | La configuración de las interfaces de /etc/network/interfaces es: | ||

<code> | <code> | ||

| Línea 92: | Línea 109: | ||

netmask 255.255.255.0 | netmask 255.255.255.0 | ||

gateway 192.168.1.1 | gateway 192.168.1.1 | ||

| − | up iptables -t nat -A POSTROUTING -o eth1 -j SNAT –to-source 192.168.1.2 # | + | up iptables -t nat -A POSTROUTING -o eth1 -j SNAT –to-source 192.168.1.2 # hacemos snat del que sale del router hacia Internet |

| − | up iptables -A FORWARD -i tun0 -d 192.168.1.0/24 -j DROP # | + | up iptables -A FORWARD -i tun0 -d 192.168.1.0/24 -j DROP # Esto es muy importante porque sino los clientes VPN podrán acceder a las IPs de nuestra LAN interna de casa.</code> |

| − | |||

| − | |||

| − | |||

| − | + | ====Creación de certificados==== | |

| + | |||

| + | El paquete openvpn incluye la utilidad easy-rsa, que sirve para crear y mantener llaves y certificados entre clientes y servidores. | ||

| + | |||

| + | Una vez los paquetes openvpn y openssl estén instalados, hacemos lo siguiente para dejarlo listo para empezar a distribuir certificados a los clientes: | ||

| + | |||

| + | * Copiamos la configuración por defecto del easy-rsa | ||

<code>cp -r /usr/share/doc/openvpn/examples/easy-rsa/2.0 /etc/openvpn/easy-rsa | <code>cp -r /usr/share/doc/openvpn/examples/easy-rsa/2.0 /etc/openvpn/easy-rsa | ||

</code> | </code> | ||

| − | + | * Modificamos el fichero | |

<code> vim /etc/openvpn/easy-rsa/vars </code> | <code> vim /etc/openvpn/easy-rsa/vars </code> | ||

| − | I | + | I en la línia 15 cambiamos |

<code>export EASY_RSA=”`pwd`”</code> | <code>export EASY_RSA=”`pwd`”</code> | ||

| − | + | por | |

<code>export EASY_RSA=”/etc/openvpn/easy-rsa”</code> | <code>export EASY_RSA=”/etc/openvpn/easy-rsa”</code> | ||

| − | + | * Cargamos las variables de entorno del easy-rsa | |

<code>source /etc/openvpn/easy-rsa/vars</code> | <code>source /etc/openvpn/easy-rsa/vars</code> | ||

| − | + | * Limpiamos la base de datos de certificados | |

<code> /etc/openvpn/easy-rsa/clean-all </code> | <code> /etc/openvpn/easy-rsa/clean-all </code> | ||

| − | ''' | + | '''CUIDADO! No ejecutéis esto una vez distribuidos los certificados o los revocaréis todos y tendréis que volverlos a distribuir!''' |

| − | + | * Creamos los certificados de la CA y del servidor | |

<code> | <code> | ||

| Línea 136: | Línea 156: | ||

</code> | </code> | ||

| − | + | Tanto a <nombre_CA> como en <nom_server> como a todo lo que se pida puede ponerse cualquier cosa, que el efecto será el mismo. El campo de contraseña también puede estar vacío. | |

| − | + | Las llaves están todas contenidas al directorio /etc/openvpn/easy-rsa/keys. | |

| + | |||

| + | A partir de ahora podréis crear certificados para los usuarios ejecutando lo siguiente: | ||

| − | |||

<code> | <code> | ||

source /etc/openvpn/easy-rsa/vars | source /etc/openvpn/easy-rsa/vars | ||

| Línea 147: | Línea 168: | ||

</code> | </code> | ||

| − | + | Conviene asignar nombres diferentes a certificados de clientes diferentes, aunque cuando se copien al router cliente todos tendrán el mismo nombre (client1). | |

| − | ====Control | + | ====Control del ancho de banda de los clientes al servidor==== |

| − | + | Seguramente será muy necesario para poder limitar el ancho de banda que el responsable del servidor quiera dar a la red guifi.net. Con la comanda tc podemos limitar el ancho de banda de eth0 (la interfaz de red que está dentro guifi.net). | |

<code>tc qdisc add dev eth0 root handle 1: htb | <code>tc qdisc add dev eth0 root handle 1: htb | ||

| Línea 156: | Línea 177: | ||

tc filter add dev eth0 protocol ip parent 1: prio 1 u32 match ip dst 0.0.0.0/0 flowid 1:512</code> | tc filter add dev eth0 protocol ip parent 1: prio 1 u32 match ip dst 0.0.0.0/0 flowid 1:512</code> | ||

| − | + | También puede crearse un script a /etc/init.d que lo ejecute de forma automática. | |

| + | La limitación es que esta restricción de ancho de banda también se aplicará en hacer peticiones de cualquier tipo al servidor. Es decir, también se aplicará la restricción en hacer peticiones HTTP, DNS, FTP... | ||

| − | + | === Clientes === | |

| − | + | El hardware recomendado para los clientes es el router TP-LINK WR841N v9, por su bajo coste y porque permite la instalación del firmware OpenWRT de forma sencilla. Adjunto en esta página se encuentra una imagen para este modelo de router con todos los paquetes necesarios ya instalados y preconfigurados. | |

| − | El hardware | + | |

| − | ==== | + | ==== Instalación del firmware y del software correspondiente==== |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | Para configurar el router de fábrica tenemos que: | |

| − | + | # Conectarse al servidor web que nos ofrece el router de fábrica. | |

| + | # Cargar una imagen de firmware adjunta. [https://jfdeu.files.wordpress.com/2014/07/openwrt-ar71xx-generic-tl-wr841n-v9-squashfs-factory-bin-zip.odt] Recordad que una vez descargado hay que cambiar el nombre del fichero a openwrt-ar71xx-generic-tl-wr841n-v9-squashfs-factory.bin.zip para que pueda descomprimirse bien la imagen. | ||

| + | # Una vez la imagen esté cargada, hay que conectarse al router mediante telnet a la IP 192.168.1.2, y se os abrirá un sencillo programa de configuración. | ||

| + | # Cambiad la contraseña de root y reiniciad el router. | ||

| + | # Solicitad un certificado del servidor VPN contactando con el administrador. Copiad los ficheros con extensión <nom_cert_client>.crt y <nom_cert_client>.key al directorio /etc/openvpn. En este directorio también tendréis que copiar el certificado de la CA (ca.crt). Es probable que tengáis que cambiar también el nombre de los certificados del cliente, es decir, que los ficheros de los certificados del cliente tienen que llamarse client1.crt y client1.key. | ||

| + | # Es importante tener un servidor NTP dentro la red guifi.net para no tener problemas con los certificados. Hay que poner el nombre o la IP del servidor NTP en /etc/config/system | ||

| − | == | + | == Administración == |

=== Servidor === | === Servidor === | ||

| − | Si al | + | Si al fichero /etc/config/openvpn ponemos la línea: |

<code>management 127.0.0.1 1194 # Per management</code> | <code>management 127.0.0.1 1194 # Per management</code> | ||

| − | + | Nos podremos conectar al daemon del OpenVPN con telnet: | |

<code>telnet 127.0.0.1 1194</code> | <code>telnet 127.0.0.1 1194</code> | ||

| Línea 202: | Línea 213: | ||

</code> | </code> | ||

| − | O | + | O bien /var/log/openvpn |

| − | === | + | === Cliente === |

| + | ==== Instalación de programario al TP-LINK WR841N ==== | ||

| − | + | Aunque el router escogido permite la instalación de OpenWRT, su memoria flash es muy pequeña (4 MB) y no permite que se instalen paquetes con el opkg. | |

| − | + | Para instalar el paquete OpenVPN, hay que crear una imagen nueva con este paquete preinstalado. Puede hacerse compilando el código desde 0 o con el Image Builder, que es más cómodo [http://wiki.openwrt.org/doc/howto/obtain.firmware.generate]. Con el Image Builder tiene que usarse el PROFILE=TLWR841 e añadir el paquete PACKAGES="openvpn-openssl". La comanda feta servir és: | |

| − | |||

<code> | <code> | ||

make image PROFILE=TLWR841 PACKAGES="openvpn-openssl" FILES=files/ | make image PROFILE=TLWR841 PACKAGES="openvpn-openssl" FILES=files/ | ||

| Línea 216: | Línea 227: | ||

==== Log ==== | ==== Log ==== | ||

| − | + | Para tener un log al cliente VPN hay que descomentar la línea correspondiente a /etc/config/openvpn. Conviene tenerlo activo sólo de forma puntual o vamos a llenar toda la memoria flash. | |

| − | == | + | == Actualización == |

=== Servidor === | === Servidor === | ||

| − | El | + | El mantenimiento y la actualización de los paquetes corresponde a la distribución. |

| − | == | + | == Resolución de problemas habituales == |

| + | === Pérdida de conexión del cliente VPN con el servidor === | ||

| − | + | El motivo más habitual de este error se debe a que el reloj del cliente se desconfigura y es probable que en comprobar los certificados las horas sean incorrectas. | |

| − | El | + | |

| − | + | Hay que comprobar la conexión con el servidor NTP o bien modificar la hora manualmente, aunque en este último caso es probable que el error se repita eventualmente. | |

| − | que | + | |

| − | === | + | === Enrutamiento === |

| − | + | El enrutamiento en los clientes es bastante complicado, por eso de aquí vendrán la mayoría de los problemas. Una tabla de encaminamiento típica sería la siguiente: | |

<code> | <code> | ||

$ route -n | $ route -n | ||

| Línea 247: | Línea 257: | ||

</code> | </code> | ||

| − | + | Hay que tener en cuenta que al firewall se hace masquerading a la tun0 para que el servidor sepa responder, y a la LAN para que des de la interfaz de guest (wlan0-1) se pueda acceder a fuera. La interfaz eth1 (WAN) no se utiliza. | |

=== DHCP === | === DHCP === | ||

| − | + | Es importante desactivar el DHCP de la antena, ya que el único que puede proporcionar el DHCP es el router. | |

| − | La default route | + | La default route de los terminales es la 192.168.1.2 (el router). Se supone que la antena tiene la IP 192.168.1.1. |

| − | == | + | == Ejemplos reales en servidores autogestionados == |

| − | + | La zona de Sóller dispone de un servidor VPN con dos clientes funcionando, uno en Can Palou 6 y el otro en el Casal La Victòria. El servidor se encuentra en Alqueria40. | |

| − | == | + | == Ver también == |

[[VPN]] | [[VPN]] | ||

| − | == | + | == Enlaces externos == |

| − | + | Imagen del firmware para TP-LINK WR841 V9 preconfigurada https://jfdeu.files.wordpress.com/2014/07/openwrt-ar71xx-generic-tl-wr841n-v9-squashfs-factory-bin-zip.odt] | |

| − | + | Página de OpenVPN [https://openvpn.net/] | |

| − | ''How to create an OpenVPN Server'', | + | ''How to create an OpenVPN Server'', perfectamente explicado[http://raspguide.wordpress.com/2014/03/26/how-to-create-an-openvpn-server/] |

| − | + | Página de TP-Link WR841 OpenWRT [http://wiki.openwrt.org/toh/tp-link/tl-wr841nd] | |

| − | + | Instal·lación de LuCi y OpenVPN al TP-Link WR841 [http://coderazzi.net/howto/openwrt/tl841n/install.htm] | |

Image Generator de OpenWRT [http://wiki.openwrt.org/doc/howto/obtain.firmware.generate] | Image Generator de OpenWRT [http://wiki.openwrt.org/doc/howto/obtain.firmware.generate] | ||

Última revisión de 13:33 12 sep 2014

Aunque no es muy conveniente aplicar el argumento del Internet Gratis para que la gente se interese por guifi.net, es cierto que para algunos usuarios el principal atractivo de la red es la posibilidad de conectarse a Internet. La idea de utilizar un servidor proxy para conectarse puede resultar algo complicada y puede hacer que los usuarios menos convencidos desistan, especialmente si quieren conectarse con sus dispositivos móviles o utilizan aplicaciones que no permiten el uso de proxies.

El objetivo de este artículo es, por lo tanto, encontrar una manera de compartir la conexión ADSL con quien el responsable de la conexión quiera. A la vez, estando seguros de que sólo utiliza la conexión quien el responsable quiere y con la posibilidad de limitar y controlar las conexiones de los usuarios (por ejemplo, no permitir que se visiten según que sitios). La condición es que el usuario final no tenga la necesidad de configurar nada en su terminal, y que la configuración de los routers y APs de los clientes sea sencilla y replicable

Contenido

La Idea

La idea consiste en usar un servidor VPN en uno de los nodos, conectado tanto al ADSL como a guifi.net, y que enrute el tráfico de los clientes VPN hacia fuera. Al otro extremo de la red guifi.net, los clientes VPN pueden ser tanto dispositivos finales (portátiles) como APs domésticos. En el caso de los APs domésticos, éstos emiten dos SSIDs:

- Uno abierto, que sólo permite acceder a las rutas de guifi.net e impide el tránsito por la VPN.

- uno privado, que enruta el tráfico que no va a ninguna IP de guifi.net a través del túnel VPN.

Suposiciones

Antes de empezar, esta documentación supone que la red de clientes tiene las siguientes características:

- Hay una antena que se conecta a la red guifi.net, y que funciona sin bridge entre eth0 y wlan0: Es decir, hace de router entre la red privada interna (192.168.1.0/24) y la red pública de guifi.net que hace el radioenlace con el supornodo (10.0.0.0/8)

- La antena hace NAT o MASQUERADING con el tráfico que sale por la interfície wlan0 (generalmente, el radioenlace al supernodo).

- El servidor DHCP de la antena està DESACTIVADO.

- Se dispone de un router, del que se explicará la configuración en los siguientes apartados, que está conectado a la red privada interna (192.168.1.0/24). Este router funciona de punto de acceso WiFi, de servidor DHCP y de enrutador.

La red de los routers clientes

Los routers clientes tendrán en cuenta tres redes:

- La red abierta, rango 192.168.0.0/24, con WiFi abierta sin acceso a Internet, pero con acceso a guifi.net. IPs 192.168.0.1/24.

- La red privada, rango 192.168.1.0/24, con WiFi cerrada con acceso a Internet y a guifi.net. La red incluirá también la antena con IP 192.168.1.1/24.

- La red pública de guifi.net, de rango 10.0.0.0/8.

- La red VPN.

La infraestructura de los nodos híbridos suele ser bastante sencilla y bastante parecida entre todos ellos, especialmente si la configuración de la antena está preparada con el One Click. En el apartado anterior quedan reflejadas las suposiciones que tomamos antes de comenzar con la instalación.

Nuestro router cliente de VPN, sin embargo, no será la antena porque ésta no puede proveer WiFi dentro de casa. En este nuevo router tendrá que ir conectado directamente a la antena a la red privada interna 192.168.1.0/24 con la IP 192.168.1.2 y dispondrá de las dos WiFis especificadas anteriormente. Para no tener que crear más redes la WiFi privada también estará dentro de la red 192.168.1.0/24.

De esta forma, cualquier usuario tendría que tener como puerta de enlace por defecto el router cliente VPN. El propio router cliente VPN tendrá como ruta por defecto la interfaz tun de la VPN, pero también tiene que redirigir toda IP 10.0.0.0/8 y 172.16.0.0/16 hacia la antena (192.168.1.1). Así mismo, el Firewall permite el acceso de la WiFi privada hacia la VPN, mientras que no permite el acceso por la WiFi abierta. La WiFi abierta sólo permitirá el enrutamiento por la antena, y va a impedir que su tráfico pueda ir por la VPN. De esta forma, evitamos que los usuarios conectados a la WiFi abierta puedan utilizar Internet.

La red del servidor

El servidor deberá tener en cuenta tres redes:

- La red interna de casa: Nuestra red de casa en dónde se encuentra el servidor y el router/modem ADSL. Suponemos que es la red 192.168.1.0/24.

- La red pública de guifi.net: La red de guifi.net.

- Internet.

La red del servidor VPN tendrá que ser exactamente la misma que la de un servidor proxy: Deberá tener dos NICs: Uno conectado a la LAN de casa con acceso a Internet y otro NIC conectado a la red pública de guifi.net con una IP pública del rango 10.0.0.0/8. Este servidor deberá enrutar todo el tráfico que vaya a la 10.0.0.0/8 y a la 172.16.0.0/16 por la interfaz de guifi.net, mientra que el tráfico por defecto deberá ir por la interfaz con acceso a Internet.

Instalación

Servidor

Instalación

La instalación se hará sobre un servidor Ubuntu Server 14.04. Como todos los proxies, este servidor necesita dos interfaces: Una a guifi.net y otra a Internet. La interfaz de guifi.net está en la red que tiene acceso a Internet, detrás del clásico NAT de un router normal.

Deben instalarse los siguientes paquetes:

$ sudo apt-get install openvpn $ sudo apt-get install openssl

Configuración del servicio

Mirad el fichero /etc/openvpn/openvpn.conf:

dev tun #Tun o Tap, Tap es para tunnels a L2 proto udp #UDP o TCP port 1194 #Defines the port to connect ca /etc/openvpn/easy-rsa/keys/ca.crt #This defines where keys and cert are kept cert /etc/openvpn/easy-rsa/keys/server.crt key /etc/openvpn/easy-rsa/keys/server.key dh /etc/openvpn/easy-rsa/keys/dh2048.pem server 10.8.0.0 255.255.255.0 #Rango de Ips de los clientes VPN status /var/log/openvpn-status.log # fichero de log verb 3 # cantidad de missatges de log push “redirect-gateway” # MUY IMPORTANTE para que los clientes asignen el servicio VPN como default gw. push “dhcp-option DNS 10.91.9.66″ # IMPORTANTE para que los clientes tengan como DNS el servidor VPN. log-append /var/log/openvpn #log comp-lzo # Compressión lzo management 127.0.0.1 1194 # Para management

El push del redirect-gateway y del DNS son muy importantes, y es condición necesaria porque los clientes puedan conectarse con la VPN correctamente.

Configuración de la red

Nuestro servidor enrutará todo el tránsito 10.0.0.0/8 y 172.16.0.0/16 por la interfaz eth0 (guifi.net), y todo el resto por la interfaz eth1 (LAN de casa con acceso a Internet). El firewall tendrá que aplicar un NAT o MASQUERADING de todo el tránsito que salga por la interfaz eth1 para que el router ADSL sepa cómo contestarnos.

Por último, pero para nada menos importante, el firewall también deberá evitar que los usuarios de los clientes VPN puedan acceder a las IPs de dentro de casa. Habrá, por lo tanto, que hacer un drop de los paquetes que vayan a nuestras IPs privadas. En el ejemplo, 192.168.1.0/24, pero pueden variar en cada caso.

La configuración de las interfaces de /etc/network/interfaces es:

auto lo iface lo inet loopback auto eth0 iface eth0 inet static address 10.91.9.66 netmask 255.255.255.224 up route add -net 10.0.0.0 netmask 255.0.0.0 gw 10.91.9.65 up route add -net 172.16.0.0 netmask 255.255.0.0 gw 10.91.9.65 down route del 10.0.0.0 netmask 255.0.0.0 gw 10.91.9.65 down route del 172.16.0.0 netmask 255.255.0.0 gw 10.91.9.65 # The primary network interface auto eth1 iface eth1 inet static address 192.168.1.2 netmask 255.255.255.0 gateway 192.168.1.1 up iptables -t nat -A POSTROUTING -o eth1 -j SNAT –to-source 192.168.1.2 # hacemos snat del que sale del router hacia Internet up iptables -A FORWARD -i tun0 -d 192.168.1.0/24 -j DROP # Esto es muy importante porque sino los clientes VPN podrán acceder a las IPs de nuestra LAN interna de casa.

Creación de certificados

El paquete openvpn incluye la utilidad easy-rsa, que sirve para crear y mantener llaves y certificados entre clientes y servidores.

Una vez los paquetes openvpn y openssl estén instalados, hacemos lo siguiente para dejarlo listo para empezar a distribuir certificados a los clientes:

- Copiamos la configuración por defecto del easy-rsa

cp -r /usr/share/doc/openvpn/examples/easy-rsa/2.0 /etc/openvpn/easy-rsa

- Modificamos el fichero

vim /etc/openvpn/easy-rsa/vars

I en la línia 15 cambiamos

export EASY_RSA=”`pwd`”

por

export EASY_RSA=”/etc/openvpn/easy-rsa”

- Cargamos las variables de entorno del easy-rsa

source /etc/openvpn/easy-rsa/vars

- Limpiamos la base de datos de certificados

/etc/openvpn/easy-rsa/clean-all

CUIDADO! No ejecutéis esto una vez distribuidos los certificados o los revocaréis todos y tendréis que volverlos a distribuir!

- Creamos los certificados de la CA y del servidor

cd /etc/openvpn/ ./easy-rsa/build-ca <nom_CA> ./easy-rsa/build-key-server <nom_server> ./easy-rsa/build-dh

Tanto a <nombre_CA> como en <nom_server> como a todo lo que se pida puede ponerse cualquier cosa, que el efecto será el mismo. El campo de contraseña también puede estar vacío.

Las llaves están todas contenidas al directorio /etc/openvpn/easy-rsa/keys.

A partir de ahora podréis crear certificados para los usuarios ejecutando lo siguiente:

source /etc/openvpn/easy-rsa/vars cd /etc/openvpn/ ./easy-rsa/build-key <nom_certificat_client>

Conviene asignar nombres diferentes a certificados de clientes diferentes, aunque cuando se copien al router cliente todos tendrán el mismo nombre (client1).

Control del ancho de banda de los clientes al servidor

Seguramente será muy necesario para poder limitar el ancho de banda que el responsable del servidor quiera dar a la red guifi.net. Con la comanda tc podemos limitar el ancho de banda de eth0 (la interfaz de red que está dentro guifi.net).

tc qdisc add dev eth0 root handle 1: htb

tc class add dev eth0 parent 1: classid 1:512 htb rate 512kbit

tc filter add dev eth0 protocol ip parent 1: prio 1 u32 match ip dst 0.0.0.0/0 flowid 1:512

También puede crearse un script a /etc/init.d que lo ejecute de forma automática.

La limitación es que esta restricción de ancho de banda también se aplicará en hacer peticiones de cualquier tipo al servidor. Es decir, también se aplicará la restricción en hacer peticiones HTTP, DNS, FTP...

Clientes

El hardware recomendado para los clientes es el router TP-LINK WR841N v9, por su bajo coste y porque permite la instalación del firmware OpenWRT de forma sencilla. Adjunto en esta página se encuentra una imagen para este modelo de router con todos los paquetes necesarios ya instalados y preconfigurados.

Instalación del firmware y del software correspondiente

Para configurar el router de fábrica tenemos que:

- Conectarse al servidor web que nos ofrece el router de fábrica.

- Cargar una imagen de firmware adjunta. [1] Recordad que una vez descargado hay que cambiar el nombre del fichero a openwrt-ar71xx-generic-tl-wr841n-v9-squashfs-factory.bin.zip para que pueda descomprimirse bien la imagen.

- Una vez la imagen esté cargada, hay que conectarse al router mediante telnet a la IP 192.168.1.2, y se os abrirá un sencillo programa de configuración.

- Cambiad la contraseña de root y reiniciad el router.

- Solicitad un certificado del servidor VPN contactando con el administrador. Copiad los ficheros con extensión <nom_cert_client>.crt y <nom_cert_client>.key al directorio /etc/openvpn. En este directorio también tendréis que copiar el certificado de la CA (ca.crt). Es probable que tengáis que cambiar también el nombre de los certificados del cliente, es decir, que los ficheros de los certificados del cliente tienen que llamarse client1.crt y client1.key.

- Es importante tener un servidor NTP dentro la red guifi.net para no tener problemas con los certificados. Hay que poner el nombre o la IP del servidor NTP en /etc/config/system

Administración

Servidor

Si al fichero /etc/config/openvpn ponemos la línea:

management 127.0.0.1 1194 # Per management

Nos podremos conectar al daemon del OpenVPN con telnet:

telnet 127.0.0.1 1194

Log

telnet 127.0.0.1 1194 > log ON

O bien /var/log/openvpn

Cliente

Instalación de programario al TP-LINK WR841N

Aunque el router escogido permite la instalación de OpenWRT, su memoria flash es muy pequeña (4 MB) y no permite que se instalen paquetes con el opkg.

Para instalar el paquete OpenVPN, hay que crear una imagen nueva con este paquete preinstalado. Puede hacerse compilando el código desde 0 o con el Image Builder, que es más cómodo [2]. Con el Image Builder tiene que usarse el PROFILE=TLWR841 e añadir el paquete PACKAGES="openvpn-openssl". La comanda feta servir és:

make image PROFILE=TLWR841 PACKAGES="openvpn-openssl" FILES=files/

Log

Para tener un log al cliente VPN hay que descomentar la línea correspondiente a /etc/config/openvpn. Conviene tenerlo activo sólo de forma puntual o vamos a llenar toda la memoria flash.

Actualización

Servidor

El mantenimiento y la actualización de los paquetes corresponde a la distribución.

Resolución de problemas habituales

Pérdida de conexión del cliente VPN con el servidor

El motivo más habitual de este error se debe a que el reloj del cliente se desconfigura y es probable que en comprobar los certificados las horas sean incorrectas.

Hay que comprobar la conexión con el servidor NTP o bien modificar la hora manualmente, aunque en este último caso es probable que el error se repita eventualmente.

Enrutamiento

El enrutamiento en los clientes es bastante complicado, por eso de aquí vendrán la mayoría de los problemas. Una tabla de encaminamiento típica sería la siguiente:

$ route -n Kernel IP routing table Destination Gateway Genmask Flags Metric Ref Use Iface 0.0.0.0 10.8.0.9 0.0.0.0 UG 0 0 0 tun0 10.0.0.0 192.168.1.1 255.0.0.0 UG 0 0 0 br-lan 10.8.0.1 10.8.0.5 255.255.255.255 UGH 0 0 0 tun0 10.8.0.5 0.0.0.0 255.255.255.255 UH 0 0 0 tun0 10.91.9.66 192.168.1.1 255.255.255.255 UGH 0 0 0 br-lan 172.16.0.0 192.168.1.1 255.255.0.0 UG 0 0 0 br-lan 192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 wlan0-1 192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 br-lan

Hay que tener en cuenta que al firewall se hace masquerading a la tun0 para que el servidor sepa responder, y a la LAN para que des de la interfaz de guest (wlan0-1) se pueda acceder a fuera. La interfaz eth1 (WAN) no se utiliza.

DHCP

Es importante desactivar el DHCP de la antena, ya que el único que puede proporcionar el DHCP es el router. La default route de los terminales es la 192.168.1.2 (el router). Se supone que la antena tiene la IP 192.168.1.1.

Ejemplos reales en servidores autogestionados

La zona de Sóller dispone de un servidor VPN con dos clientes funcionando, uno en Can Palou 6 y el otro en el Casal La Victòria. El servidor se encuentra en Alqueria40.

Ver también

Enlaces externos

Imagen del firmware para TP-LINK WR841 V9 preconfigurada https://jfdeu.files.wordpress.com/2014/07/openwrt-ar71xx-generic-tl-wr841n-v9-squashfs-factory-bin-zip.odt]

Página de OpenVPN [3]

How to create an OpenVPN Server, perfectamente explicado[4]

Página de TP-Link WR841 OpenWRT [5]

Instal·lación de LuCi y OpenVPN al TP-Link WR841 [6]

Image Generator de OpenWRT [7]