Diferencia entre revisiones de «Construyendo redes seguras y privadas»

De Guifi.net - Wiki Hispano

m (añadida imagen vpn) |

m (formateado) |

||

| Línea 2: | Línea 2: | ||

[[Archivo:Vpn-1-544_0_es.jpg]] | [[Archivo:Vpn-1-544_0_es.jpg]] | ||

| + | |||

Esquema de una conexión segura de redes remotas a través de guifi.net (imagen, SUBIR) | Esquema de una conexión segura de redes remotas a través de guifi.net (imagen, SUBIR) | ||

Revisión de 22:41 12 mar 2013

Hoy en día es inimaginable una red sin conexiones al exterior. ¿Cómo podemos hacer, por tanto, compatible la seguridad de nuestras redes? Frecuentemente se asocia que se obtiene seguridad cifrando las comunicaciones y, aunque ciertamente éste es el primer paso, lo que realmente hará que un tramo de red sea seguro o no es, simplemente y además de ello, impedir el acceso a quien no esté autorizado y registrando el uso que se hace para poder determinar que este uso es el adecuado. No olvidemos que, independientemente de que la red sea segura o no, que se haga un uso correcto de ella depende más a menudo de que acceda a ella quien debe hacerlo y que lo haga de la manera que está prevista sin acceder a aquella información que no le incumbe.

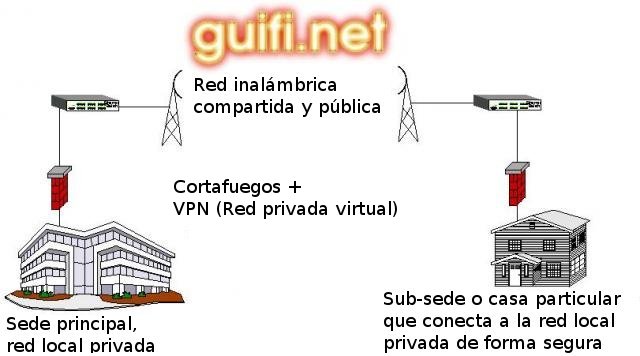

Esquema de una conexión segura de redes remotas a través de guifi.net (imagen, SUBIR)

Aparte de todo esto, el coste de las comunicaciones de gran ancho de banda (ya sea vía Internet o de manera inalámbrica) al tiempo que el coste de los sistemas de cifrado y cortafuegos se han reducido notablemente en los últimos años. Combinando ambas cosas es factible conseguir tramos de red protegidos con el uso de estas redes.

Si hacéis click en el diagrama que tenéis al principio del artículo veréis cómo se puede construir un túnel cifrado a través de un tramo público de red (no cifrado) y que lo puede utilizar cualquiera. Además, de forma simultánea, podréis comprobar cómo podemos aprovecharnos de este tramo público para unir dos redes privadas, ya sea para unir sub-sedes de una misma organización como para proveer acceso a la red de la organización a los empleados o personas autorizadas desde la casa o estando de viaje.

Esta forma de unir redes se llama VPN (Virtual Private Network, Red Privada Virtual). Son seguras por muchísimas razones, entre las que destacaría:

- Los mecanismos de cifrado de las VPN son mucho más poderosos que, por ejemplo, los que se emplean en el navegador cuando navegamos bajo sesión segura (indicada por una llave o un candado). El cifrado de las VPN, además, empla unas claves que cambian cada poco tiempo, por lo que a la potencia bruta elevada para poder descifrar una clave habría que añadir que una vez descifrada sólo permitiría acceder a parte de los mensajes (muy pocos).

- Cuando se establecen este tipo de túneles, se hacen con quien queremos y como queremos. Independientemente de que se realicen a través de tramos públicos, los podemos configurar de manera que a un tercero en una ubicación no prevista le resulte imposible obtener acceso.

Estos túneles virtuales que unen redes se pueden hacer simplemente a partir de un par de sistemas GNU/linux que actúen como cortafuegos en cada tramo, así como también desde las famosas RB750(g). Para hacerlo más sencillo hay aparatos que actúan como una caja negra (enchufar, configurar y funcionar). Dependiendo de su funcionalidad y prestaciones puede haberlos de muchos precios pero, hoy en día, por menos de 100 euros ya los podemos encontrar. Ejemplos serían el Linksys BEFVP41 o el DLink DI804HV. Es, por tanto, factible para cualquier presupuesto llevar a cabo comunicaciones seguras como las que se realizan entre entidades financieras o grandes empresas.

Finalmente, ¿cómo de seguro es este mecanismo en relación a otras protecciones como, por ejemplo, WEP (cerrar el punto de acceso) en la tecnología inalámbrica?

Realmente no tiene comparación:

- WEP, aunque en un principio ya es una primera protección, básicamente lo que hace es impedir que cualquier persona no autorizada se conecte fácilmente a nuestro punto de acceso. Como la señal viaja «por aire», si alguien realmente pone interés y esfuerzo en acceder, al final encontrará la manera. Si trasladamos el escenario a Internet, ocurre lo mismo.

- Por el contrario, si empleamos combinaciones de cortafuegos y redes unidas por VPN, los puntos de acceso pueden estar perfectamente abiertos y accesibles a todo el mundo, de acuerdo a la licencia Procomún de la RALN que gobierna la red guifi.net.

En resumen, si a nivel particular, de organización o de empresa lo que te preocupa es la seguridad, la mejor solución no es poner WEP u 802.11x, cerrando asó el punto para hacer un uso privativo, sino estableciendo estas conexiones virtuales.

Tutoriales

- Configurar túnel OpenVPN (tcp) entre RouterOS y linux (en inglés)

- Conexiones VPN punto a punto usando el modo de autenticación basada en llaves estáticas (Ojo: llaves estáticas, no se regeran cada cierto tiempo)